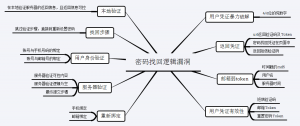

密码逻辑漏洞小总结

在前段时间的这两周时间里,爆出了各种大网站数据库泄漏的问题(这个好像跟今天的主题没什么关系),所以我今天就来讨论一下在平时的渗透过程中密码那些事情(果然跟数据库泄漏没什么);

其实密码导致的漏洞在漏洞平台爆出的问题真的很多,不过大部分都是弱口令,其它类型的还是比较少见的;就让我们一起聊一聊密码或者密码衍生的问题吧!!!

弱口令

百年不变的话题,其实说白了就是网站管理人员,系统运维人员懒,没有安全意识;常见的弱口令我就不说了;大家去博客找找发的我们团队的小字典;

这里分享一个我在渗透中遇到的弱口令情况:

1) 数据库弱口令:并且拥有类似phpmyadmin后台或者数据库允许远程登录,直接获取所有数据;注:渗透过程中一定要灵活多变,在前面发出来的端口渗透就是一个提供我们思路的文章;

2) 后台弱口令:其实大家很多时候都可以找到后台,但是没有注入的情况下没有密码不能登录,为何不尝试着弱口令呢,不能爆破就把进程设置的小一点、爆破间隔设置的小一点不就好了吗?注:推荐两篇Burpsuit非常详细的文章

3) 控制后台弱口令:这里说到的控制后台有weblogic/jboss等等大型的容器;很多网站管理人员因为意识不够或者技术不够不会去修改密码(会不会被打死);

4) 设备弱口令:这里的设备涉及网络设备:交换机/路由器/VPN登录(利用一些社工技巧很容易哟!)/防火墙等等;这种一般发生在23或者22端口上,当然也包括3389端口直接服务器弱口令。擅用nmap等端口扫描工具;在扫描弱口令的时候推荐使用msf针对特定的端口进行扫描,在进行爆破的时候也可以使用hydra。

5) 会员弱口令:在一些网站上有会员,这样不保证每个人都能设置一个安全的口令,所以从这方面入手也是一个不错的想法,不过有一个很严重的问题就是如何找到会员的账号,这里我提供两个办法:找用户接口;注册提交用户名看是否可以注册;

暴力破解

验证码破解

找回密码时如果给手机/邮箱发送的是4或6位纯数字可以进行爆破;4位或6位字典生成器

案例分析:

暴力破解用户名

使用Burp进行爆破,这种一般发生在找回密码的地方比较好爆破;

案例分析:

暴力破解密码

使用Burp爆破;

注:不建议进行用户名和密码的组合爆破,我没有成功过,可能是因为字典不够强大,而且很多网站承受不了那么大的线程爆破,线程太低的话也会出现很长时间不能爆破出来;

找回密码绕过

时序绕过

一般找回密码时,都需要输入验证码(手机/邮箱)才可以进入第二步,这个时候我们可以尝试时序绕过,直接进入第二步;

案例分析:

邮箱绕过

发送验证码时,使用截断修改为自己邮箱然后接受验证码;这种情况一般多用于注册或者找回密码;

案例分析:

手机号码绕过

发送验证码时,使用截断修改为自己手机号然后接受验证码;这种情况一般多用于注册或者找回密码;(这里推荐一个工具“阿里小号”现在可以申请两个手机号,帮助我们测试过程中接受验证码);此种情况与上面的邮箱情况都可以用于多种地方,注册/找回密码/获取操作验证码等等;

案例分析:

验证码绕过

response响应直接返回验证码

案例分析:

页面直接返回验证码

服务器将验证码直接返回到网站页面上;或者返回在URL中。

限制绕过

修改任意用户密码

在修改自己的密码是,将用户参数设置为他人的用户参数帮助他人重置密码;

案例分析:

本地限制绕过

本地验证服务器返回状态是否正确然后跳转到用户修改密码页面;这种情况我们可以截取服务器返回的data或者flag,将其修改然后再返回页面;

案例分析:

删除验证码校验

在提交手机号码/邮箱和验证码时,截取数据包,将验证的代码去掉以后同样可以绕过限制;这种情况一般发生在服务器并没有验证发送给用户的验证码;

案例分析:

密码问题始终是一个大的安全问题,不论是数据库泄漏事件,还是弱口令等一系列的密码问题都对我们的网络世界造成了影响,希望可以引起大家的注意;

本文讨论的东西很简单,我也还在努力收集密码问题中;也欢迎大家一起讨论在平时遇到的密码问题!

在这篇文章写了一半的时候发现乌云有大牛写了更好的总结文章,本文跟这篇文章有些重复,但是我叙述的可能要多一些!嘻嘻,但是本文没有涉及到token,大家可以多参考一下下文;

本文参考:密码找回逻辑漏洞 脑图